Geschätzte Lesezeit: 5 Minuten

Die Unternehmen und Institutionen in Deutschland erleben nicht nur einer Pandemie wegen COVID-19, sondern auch eine Cyber-Pandemie. Jedoch mit dem Unterschied, dass wir nicht nur mit einer Krankheit kämpfen müssen, sondern mit verschiedenen Hacker-Gruppen.

Die Cyber-Pandemie ergibt sich aus den Ähnlichkeiten zwischen einer Pandemie und eines Cyber-Angriffs.

Wie ein Land eine Pandemie erlebt, erlebt auch ein Unternehmen einen Cyber Angriff in drei Phasen: Phase eins – Infektion, Phase zwei – alles aus, und Phase drei: Wiederherstellung.

Phase 1 – Infektion

Die erste Phase ist die Infektionsphase. Es geschieht schnell, verbreitet sich rapide und vor allem im Anfangsstadium unauffällig, wie beim Corona Virus. Obwohl viele Menschen sich im November 2019 mit diesem Virus infiziert haben, haben wir es erst im Februar erkannt. Das geschieht in gleicher Weise bei einem Cyber-Angriff. Im Fall eines Cyber-Angriffs befällt eine Schadsoftware beispielsweise via eines E-Mail-Anhangs die Systeme eines Unternehmens mit einer hohen Verbreitungsgeschwindigkeit. Und diese Infektion bleibt zuerst unauffällig.

Der Firma Fire Eye zufolge bleibt in 53% der Fälle eine Infektion der Unternehmens IT-Infrastruktur unentdeckt. Und 91% der Infektionen erzeugen sogar keine Alarme. [4]

Phase 2 – Alles aus!

Die zweite Phase ist natürlich Shutdown, anders gesagt alles aus. Wie bei der Corona Pandemie könnte ein Shutdown das ganze System betreffen wie im März, oder einen Teil davon wie der Light Lockdown im November. Für ein Unternehmen findet es gleichermaßen statt, entweder der ganze Betrieb wird lahmgelegt oder partiell. Jedenfalls müssen zuerst die betroffenen IT-Systeme erkannt und ausgeschaltet werden.

Alles aus, hieß es auch für einen Mittelständler aus Wuppertal laut dem Wirtschaftsfachmagazin Capital [5]. Die Firma Schmersal wurde Ziel eines Cyber-Angriffs, weswegen die 7 Werke und über 50 Niederlassungen weltweit nicht mehr arbeitsfähig waren. Tagelang waren E-Mail- sowie Telefonverbindungen unterbrochen. Außerdem war die Produktion lahmgelegt. Allerdings hat die Firma diesen Cyber-Angriff nicht mit voller Wucht erlebt, weil Schmersal dank dem LKA Baden-Württemberg frühzeitig von dem Angriff informiert wurde.

Phase 3 – Wiederherstellung

Die dritte Phase ist die Wiederherstellung, genau die Phase, in der wir uns aktuell befinden. Wir beschäftigen uns aktuell mit der Entwicklung eines Impfstoffs und versuchen ebenfalls möglichst die wirtschaftlichen Schäden der Corona-Pandemie zu minimieren, damit wir das Wirtschaftssystem sowie das menschliche Leben instand bringen können. Diese Phase ist allerdings sowohl finanziell, als auch organisatorisch herausfordernd. Neue Prozesse werden definiert, um die Verbreitung der Infektion zu minimieren. Darüber hinaus werden Experten beauftragt, um diese medizinische Aussagekräftigkeit der neuen Prozesse zu prüfen, ferner einen Impfstoff herzustellen.

Die dritte Phase ist für Unternehmen gleicherweise mit finanziellen Schwierigkeiten verbunden. Nach einem erfolgreichen Angriff auf ein Unternehmen werden üblicherweise externe IT-Sicherheitsexperten beauftragt, die in der ersten Phase ermitteln sollen. Sie analysieren das Verhalten eines Angriffs z.B. Verhalten einer Schadsoftware. Kurz gefasst handelt es sich hier darum, festzustellen, wie die IT-Systeme infiziert wurden. Dementsprechend werden die infizierten Systeme erkannt, anschließend ausgeschaltet. Zum Schluss müssen beispielsweise noch Backups zurückgespielt und Systeme neu aufgesetzt werden. Diese Prozesse sind extrem kostenaufwändig.

IT-Sicherheit: Auch im Homeoffice!

Die aktuelle Corona-Pandemie hat uns in eine neue Arbeitsära geführt. Im Zuge dieser Pandemie sind viele Mitarbeiter eine Zeit lang im Homeoffice tätig. Das stellt Unternehmen und Institutionen aller Größen und Branchen vor neue Herausforderungen bei Ihrer IT-Sicherheit. Die Sicherheit der IT-Infrastruktur eines Unternehmens hängt nicht mehr nur von den internen Systemen und Prozessen ab, sondern insbesondere davon, wie ernst jede Mitarbeiterin und jeder Mitarbeiter die IT-Sicherheit bei sich zuhause nimmt, sprich wie sicher das WLAN-Netzwerk zuhause ist. Ein nicht ausreichend sicheres Heim-Netzwerk wird Daten eines Unternehmens leichter preisgeben.

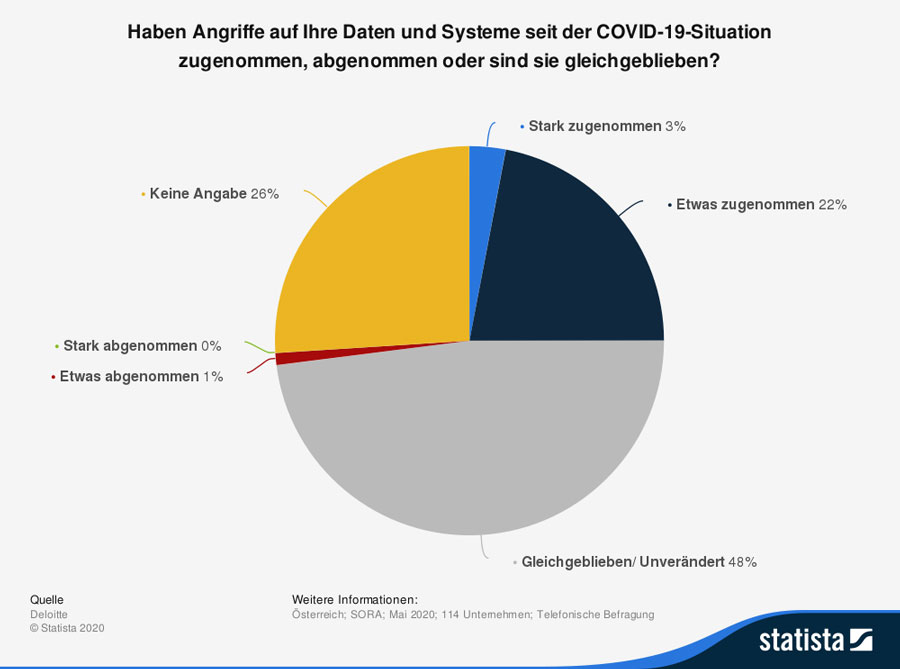

Zugleich häufen sich die Cyber-Angriffe in der Zeit der Pandemie. Laut einer Umfrage von Deloitte Österreich und dem Forschungsinstitute SORA im Mai 2020 gaben 25 Prozent der Befragten Unternehmen an, dass seit dem Ausbruch der Pandemie Cyber-Angriffe auf Ihre IT-Systeme zugenommen haben (Bild 1).

Das ist auch bei dem jährlichen Lagebericht zur IT-Sicherheit der Cyber-Sicherheitsbehörde des Bundes zu spüren. Das Bundesamt für Sicherheit in der Informationstechnik hat am 20.10.2020 die Corona-Pandemie als eine Verschärfung der Cyber-Gefährdungslage bezeichnet. [2,3]

Was ist zu tun, um eine Cyber-Pandemie zu verhindern?

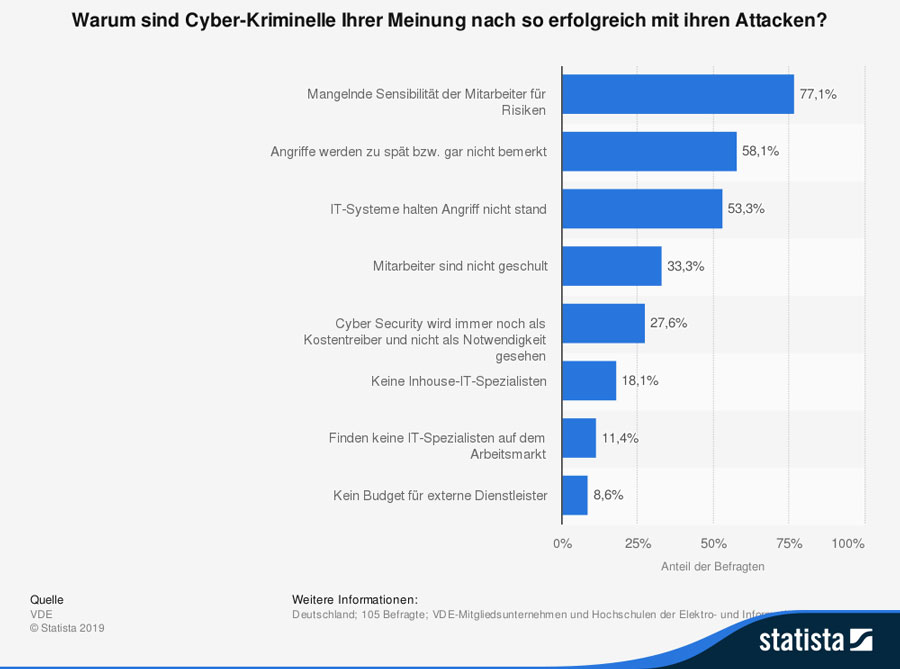

Glücklicherweise ist die Liste der Maßnahmen nicht allzu lang. Das lässt sich ebenfalls aus einer Umfrage des Verbands der Elektrotechnik Elektronik Informationstechnik e.V. im Jahr 2019 herauslesen. Bei dieser Umfrage wurden 90 VDE Mitgliedsunternehmen und 15 Hochschulen der Elektro und Informationstechnik nach dem Grund für die erfolgreichen Attacken der Cyber-Kriminellen befragt.

Dieser Umfrage zufolge sind 77.1 Prozent der Befragten der Auffassung, dass mangelnde Sensibilität der Mitarbeiter für Risiken der wichtigste Grund für die erfolgreichen Cyber-Angriffe ist (Bild 2). [1]

Erster Schritt – IT Sicherheitsschulung

Es sind also in erster Linie weder spezifisches Fachwissen noch teure Investitionen erforderlich, sondern die Förderung eines Bewusstseins für Sicherheitsrisiken bei den Mitarbeitern. Wie die oben beschriebene Umfrage zeigt, wäre der erste Schritt also eine IT-Sicherheitsschulung, die Methodik und Folgen eines Cyber-Angriffs darstellt. Außerdem werden die Schutzmaßnahmen vorgestellt, beispielsweise wie die Mitarbeiter ihr WLAN-Netzwerk zuhause sicher einrichten können oder einen verantwortungsvollen Umgang mit Passwörtern, versteckten Links in Emails und Emails von unbekannten Personen lernen. Trotz immer wieder mahnender Appelle sind einfache Zahlen- oder Buchstabenfolgen noch immer die am häufigsten verwendeten Passwörter, ebenso persönliche Daten wie Geburtstag oder Hochzeitstag. Dabei gibt es mittlerweile intelligente und automatisierte Tools bei der Generierung und Verwendung sicherer Passwörter.

Zweiter Schritt – Smarte Investition

Investition in smarte Sicherheitskonzepte können zu einem hohen Maß die Wahrscheinlichkeit eines Cyber-Angriffs reduzieren. Bestandteil davon können technische Lösungen wie VPN Systeme sowie eine dezentrale Verwaltung der IT-Systeme sein. Bedenken Sie immer: Die Kosten zur Beseitigung der Folgen eines Cyber-Angriffs können um ein Vielfaches höher sein, als die Investitionskosten in Sicherheitskonzepte und -systeme.

Wenn Sie mehr zum Thema Cyber-Pandemie wissen möchten, besuchen Sie unsere Seite unter www.samimi.tech.

Sie haben Interesse an einer IT-Schulung für Ihre Mitarbeiter? Wir freuen uns über Ihre Kontaktaufnahme unter [email protected]. Oder

Quellen

1- Statista – https://de.statista.com

2- Die Lage der IT-Sicherheit in Deutschland 2020 – https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Lageberichte/Lagebericht2020.pdf?__blob=publicationFile&v=2 (besucht am 14.12.2020)

3- BSI-Lagebericht – https://www.bsi.bund.de/DE/Presse/Pressemitteilungen/Presse2020/Lagebericht_201010.html;jsessionid=D6A096D99E52B3D0A3BE5AE0AF6DE 5CD.2_cid503 (besucht am 11.12.2020)

4- Fireeye – https://www.fireeye.com/current-threats/annual-threat-report/security-effectiveness-report.html (besucht am 11.12.2020)

5- Capital – Ausgabe Oktober 2020 – https://shop.capital.de/de_DE/startseite